Chantage numérique (cyber extorsion de fonds - ransomware)

Chantage numérique (cyber extorsion de fonds)

|

||||

| |

Chantage numérique (cyber extorsion de fonds - ransomware)

Juin 2006 : « Aujourd’hui, la plupart des virus et des troyens sont codés dans l’intention d’extorquer de l’argent » a déclaré Graham Cluley, consultant pour Sophos.

cryptovirologie, crypto-virologie, cryptovirus, crypto-virus, cryptovirology, crypto-virology, crypté, crypter, encrypté, encrypter, décrypté, décrypter, fichiers codés, fichier codé, fichiers cryptés, fichier crypté, fichiers illisibles, fichier illisible, je ne peux plus lire, mon fichier, mes fichiers, chantage numérique, Troj_Pgpcoder-A, Virus.Win32.Gpcode.b, PGPcoder, TROJ_PGPCODER.A, Trojan.Gpcoder, Trojan.Pgpcoder, PGPCoder.A, Trj/PGPCoder.A, Win32.PGPCoder.a, pgpencoder, extorsion, extortion, cyber extortion attack, cyber extorsion de fond, fonds

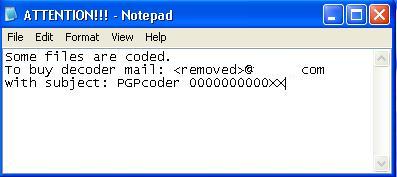

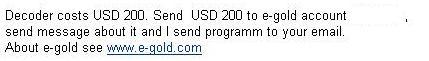

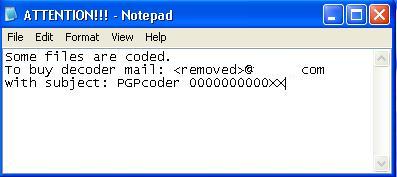

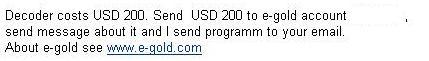

Ransomware (rançon numérique) est une technique mise au point par des escrocs. Elle consiste à rendre des fichiers illisibles, par cryptographie, à distance, puis de proposer à la victime de les débloquer via Internet en échange d'une rançon (de 200 dollars pour GPCoder, de 300 dollars pour crypzip, de 378 dollars pour AIDS).

Le parasite est déployé simplement en visitant des pages piégées sur certains sites Web (à cause d'une faille d'Internet Explorer ou de la technologie Microsoft déployée dans Internet Explorer : ActiveX). Le piège télécharge alors le parasite qui parcours les disques durs à la recherche de certains types de fichiers et les crypte en utilisant un algorithme de cryptage (qui n'est pas PGP, contrairement à ce que certains annoncent et contrairement au nommage du parasite qui peut induire en erreur - d'ailleurs Symantec/Norton a renommé le parasite de pgpcoder à gpcoder).

La technique s'apparente à de la crypto virologie (cryptovirologie). La FAQ de http://www.cryptovirology.com/ signale que dès 1995 une extorsion par crypto virus (cryptovirus) a été imaginée et décrite dans une thèse : A. Young, "Cryptovirology and the Dark Side of Black-Box Cryptography," Master's Thesis, Moti Yung (Advisor), Comp. Sci. S6902, Columbia University Dept. of Comp. Sci., Summer, 1995.

Il semble que l'attaque du 24 mai 2005 soit la première de ce genre réellement menée. Le cryptage est "léger" et a pu être cassé par Symantec. eTrust a même produit un hotfix gratuit pour décrypter les fichiers ainsi pris en otages.

Cette escroquerie peut être réalisée via une faille d'Internet Explorer connue et corrigée par Microsoft en Juillet 2004 avec le patch MS04-023 - Vulnerability in HTML Help Could Allow Code Execution (Une vulnérabilité dans HTML Help risque de permettre l’exécution d’un code (840315) - Exécution de code à distance) - voir Bulletins de sécurité Microsoft 2004. Cette faille permet au pirate d'installer sur la machine de la victime un parasite, improprement qualifié de "cheval de Troie", nommé "Trojan.Pgpcoder", qui va ensuite se lancer à la recherche de fichiers à "chiffrer" (en utilisant une application tiers ou non selon les variantes qui peuvent être innombrables et poser beaucoup de difficultés).

Une fois chiffrés, les documents originaux sont supprimés et, à la place, un message s'affiche demandant une rançon de 200 dollars en échange de la clé permettant de les déchiffrer.

Malgré le fait que ce type d'attaque ne soit pour l'instant que peu répandu, Oliver Friedrichs, responsable du département sécurité chez Symantec, souligne que : "C'est préoccupant, puisque c'est la première fois que la cryptographie est employée dans ce type d'attaque dans le but de prendre des données en otage. C'est comme si quelqu'un entrait chez vous, mettait vos biens précieux dans un coffre sans vous en donner la combinaison".

Websense précise que le code de chiffrement utilisé n'est pas excessivement complexe et qu'il n'est pas difficile de le casser pour récupérer les fichiers verrouillés.

D'ailleurs un de leurs clients victime de l'escroquerie a pu être "sauvé" : "Dans ce cas précis nous avons pu apporter notre aide, mais chaque scénario risque d'être différent", indique Dan Hubbard, directeur de la sécurité et de la recherche chez Websense.

Friedrichs précise que ce type de cheval de Troie pourrait être diffusé en masse pour mener des attaques à grande échelle.

Le parasite

Classé à "cheval de Troie", est nommé :

Affecte toutes les plate-formes Windows lorsque Internet Explorer est utilisé comme navigateur (utilisez un navigateur bien plus convivial, rapide et sûr : FireFox de la fondation Mozilla).

Le parasite cherche des fichiers et les encode. Les fichiers d'origine sont ensuite supprimés et les nouveaux fichiers deviennent illisibles.

Les types de fichiers visés sont :

Contre-mesures

Windows Update depuis Juillet 2004. Ce parasite ayant été mis sur le Net en mai 2005, il n'aurait jamais du provoquer la moindre compromission si tous les systèmes avaient été patchés et si tous les internautes utilisaient FireFox de la fondation Mozilla au lieu de Internet Explorer.

Pour s'en débarrasser :

Vous pouvez utiliser un outil spécifique proposé par CA (eTrust) pour décoder les fichiers cryptés par ce parasite

http://www3.ca.com/securityadvisor/virusinfo/showimage.aspx?caid=43103&name=Restore_GpcodeB.zip

Nom: Restore_GpcodeB.ZIP

Taille: 71.7KB

Contient:

Procédure manuelle (valable pour tous les antivirus)

Zippo ou Crypzip (également nommé cryzip ) est un autre ransomware apparu en mars 2006. Les "bénéficiaires" de ce virus recevaient, simultanément, un e-mail leur demandant 300 US$ à faire parvenir par virement électronique aux escrocs pour recevoir la clé nécessaire au déblocage de leurs fichiers.

Lurhq - Analyse de Cryzip

Cryzip Trojan Encrypts Files, Demands Ransom

AIDS - Aids Info Disk - PC Cyborg Trojan - 1989

Alias : AIDS!Trojan, Aidsinfo.A trojan, Aidsinfo.B trojan, Cyborg, Trj/AidsInfo.A, Trojan.AidsInfo.a, Trj/AidsInfo.B, Trojan.AidsInfo.b, Trojaids!Trojan, Love virus

Identifié actuellement comme la première demande de rançon par cryptoattaque, en 1989.

Wikipedia - AIDS

Arhiveus - 06.06.2006

« Tous vos documents, fichiers texte et bases de données ont été archivés dans le dossier Mes Documents, et protégés par un long mot de passe de 30 symboles, que vous ne pouvez pas deviner. Ne rapportez pas ce cas à la police, ils ne connaissent pas le mot de passe. »

Le mot de passe est "mf2lro8sw03ufvnsq034jfowr18f3cszc20vmw".

Arhiveus

Images : http://www.virustraq.com/actualite/10215/

Juin 2006 : « Aujourd’hui, la plupart des virus et des troyens sont codés dans l’intention d’extorquer de l’argent » a déclaré Graham Cluley, consultant pour Sophos.

cryptovirologie, crypto-virologie, cryptovirus, crypto-virus, cryptovirology, crypto-virology, crypté, crypter, encrypté, encrypter, décrypté, décrypter, fichiers codés, fichier codé, fichiers cryptés, fichier crypté, fichiers illisibles, fichier illisible, je ne peux plus lire, mon fichier, mes fichiers, chantage numérique, Troj_Pgpcoder-A, Virus.Win32.Gpcode.b, PGPcoder, TROJ_PGPCODER.A, Trojan.Gpcoder, Trojan.Pgpcoder, PGPCoder.A, Trj/PGPCoder.A, Win32.PGPCoder.a, pgpencoder, extorsion, extortion, cyber extortion attack, cyber extorsion de fond, fonds

Ransomware (rançon numérique) est une technique mise au point par des escrocs. Elle consiste à rendre des fichiers illisibles, par cryptographie, à distance, puis de proposer à la victime de les débloquer via Internet en échange d'une rançon (de 200 dollars pour GPCoder, de 300 dollars pour crypzip, de 378 dollars pour AIDS).

Le parasite est déployé simplement en visitant des pages piégées sur certains sites Web (à cause d'une faille d'Internet Explorer ou de la technologie Microsoft déployée dans Internet Explorer : ActiveX). Le piège télécharge alors le parasite qui parcours les disques durs à la recherche de certains types de fichiers et les crypte en utilisant un algorithme de cryptage (qui n'est pas PGP, contrairement à ce que certains annoncent et contrairement au nommage du parasite qui peut induire en erreur - d'ailleurs Symantec/Norton a renommé le parasite de pgpcoder à gpcoder).

La technique s'apparente à de la crypto virologie (cryptovirologie). La FAQ de http://www.cryptovirology.com/ signale que dès 1995 une extorsion par crypto virus (cryptovirus) a été imaginée et décrite dans une thèse : A. Young, "Cryptovirology and the Dark Side of Black-Box Cryptography," Master's Thesis, Moti Yung (Advisor), Comp. Sci. S6902, Columbia University Dept. of Comp. Sci., Summer, 1995.

Il semble que l'attaque du 24 mai 2005 soit la première de ce genre réellement menée. Le cryptage est "léger" et a pu être cassé par Symantec. eTrust a même produit un hotfix gratuit pour décrypter les fichiers ainsi pris en otages.

Cette escroquerie peut être réalisée via une faille d'Internet Explorer connue et corrigée par Microsoft en Juillet 2004 avec le patch MS04-023 - Vulnerability in HTML Help Could Allow Code Execution (Une vulnérabilité dans HTML Help risque de permettre l’exécution d’un code (840315) - Exécution de code à distance) - voir Bulletins de sécurité Microsoft 2004. Cette faille permet au pirate d'installer sur la machine de la victime un parasite, improprement qualifié de "cheval de Troie", nommé "Trojan.Pgpcoder", qui va ensuite se lancer à la recherche de fichiers à "chiffrer" (en utilisant une application tiers ou non selon les variantes qui peuvent être innombrables et poser beaucoup de difficultés).

Une fois chiffrés, les documents originaux sont supprimés et, à la place, un message s'affiche demandant une rançon de 200 dollars en échange de la clé permettant de les déchiffrer.

Malgré le fait que ce type d'attaque ne soit pour l'instant que peu répandu, Oliver Friedrichs, responsable du département sécurité chez Symantec, souligne que : "C'est préoccupant, puisque c'est la première fois que la cryptographie est employée dans ce type d'attaque dans le but de prendre des données en otage. C'est comme si quelqu'un entrait chez vous, mettait vos biens précieux dans un coffre sans vous en donner la combinaison".

Websense précise que le code de chiffrement utilisé n'est pas excessivement complexe et qu'il n'est pas difficile de le casser pour récupérer les fichiers verrouillés.

D'ailleurs un de leurs clients victime de l'escroquerie a pu être "sauvé" : "Dans ce cas précis nous avons pu apporter notre aide, mais chaque scénario risque d'être différent", indique Dan Hubbard, directeur de la sécurité et de la recherche chez Websense.

Friedrichs précise que ce type de cheval de Troie pourrait être diffusé en masse pour mener des attaques à grande échelle.

Le parasite

Classé à "cheval de Troie", est nommé :

- Troj_Pgpcoder-A (Virustraq)

- Virus.Win32.Gpcode.b (Kaspersky Lab)

- PGPcoder (McAfee)

- TROJ_PGPCODER.A (Trend Micro)

- Trojan.Gpcoder (Symantec - Norton)

- Trojan.Pgpcoder (Symantec - Norton - Définition avant le 28 mai 2005)

- PGPCoder.A (Panda)

- Trj/PGPCoder.A (Panda)

- Win32.PGPCoder.a (eSafe - Aladin)

Affecte toutes les plate-formes Windows lorsque Internet Explorer est utilisé comme navigateur (utilisez un navigateur bien plus convivial, rapide et sûr : FireFox de la fondation Mozilla).

Le parasite cherche des fichiers et les encode. Les fichiers d'origine sont ensuite supprimés et les nouveaux fichiers deviennent illisibles.

Les types de fichiers visés sont :

- .asc

- .db

- .db1

- .db2

- .dbf

- .doc

- .htm

- .html

- .jpg

- .pgp

- .rar

- .rtf

- .txt

- .xls

- .zip

Contre-mesures

Windows Update depuis Juillet 2004. Ce parasite ayant été mis sur le Net en mai 2005, il n'aurait jamais du provoquer la moindre compromission si tous les systèmes avaient été patchés et si tous les internautes utilisaient FireFox de la fondation Mozilla au lieu de Internet Explorer.

Pour s'en débarrasser :

Vous pouvez utiliser un outil spécifique proposé par CA (eTrust) pour décoder les fichiers cryptés par ce parasite

http://www3.ca.com/securityadvisor/virusinfo/showimage.aspx?caid=43103&name=Restore_GpcodeB.zip

Nom: Restore_GpcodeB.ZIP

Taille: 71.7KB

Contient:

- GPcodeB_clean.exe

Size: 168 KB

MD5: 6B151167939BE0C20BD5095475F5004C

- Readme.txt

Procédure manuelle (valable pour tous les antivirus)

- Désactiver tous les points de restauration système

Comment activer / desactiver les points des restauration

- Mettez votre antivirus à jour

- Faites une analyse approfondie et complète de votre ordinateur avec votre antivirus et détruire tous les fichiers détectés.

Voir la fiche de votre antivirus sur le site

- Nettoyer la base de registre :

Démarrer > Exécuter > Regedit

Naviguer jusqu'à la clé HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

Dans le panneau de droite, détruire la valeur "services" = "[chemin complet vers le Trojan]"

Localiser la clé HKEY_CURRENT_USER\Software\Microsoft\Sysinf

La détruire

Zippo ou Crypzip (également nommé cryzip ) est un autre ransomware apparu en mars 2006. Les "bénéficiaires" de ce virus recevaient, simultanément, un e-mail leur demandant 300 US$ à faire parvenir par virement électronique aux escrocs pour recevoir la clé nécessaire au déblocage de leurs fichiers.

Lurhq - Analyse de Cryzip

Cryzip Trojan Encrypts Files, Demands Ransom

AIDS - Aids Info Disk - PC Cyborg Trojan - 1989

Alias : AIDS!Trojan, Aidsinfo.A trojan, Aidsinfo.B trojan, Cyborg, Trj/AidsInfo.A, Trojan.AidsInfo.a, Trj/AidsInfo.B, Trojan.AidsInfo.b, Trojaids!Trojan, Love virus

Identifié actuellement comme la première demande de rançon par cryptoattaque, en 1989.

Wikipedia - AIDS

Arhiveus - 06.06.2006

« Tous vos documents, fichiers texte et bases de données ont été archivés dans le dossier Mes Documents, et protégés par un long mot de passe de 30 symboles, que vous ne pouvez pas deviner. Ne rapportez pas ce cas à la police, ils ne connaissent pas le mot de passe. »

Le mot de passe est "mf2lro8sw03ufvnsq034jfowr18f3cszc20vmw".

Arhiveus

Images : http://www.virustraq.com/actualite/10215/

| Historique des révisions de ce document : |

|

28.05.2005 |

Rédigé en écoutant :

Fleetwood Mac (Album Future Games)

Fleetwood Mac (Album Future Games)